请注意,本文编写于 167 天前,最后修改于 167 天前,其中某些信息可能已经过时。

目录

文件包含漏洞

可包含本地项目:

-

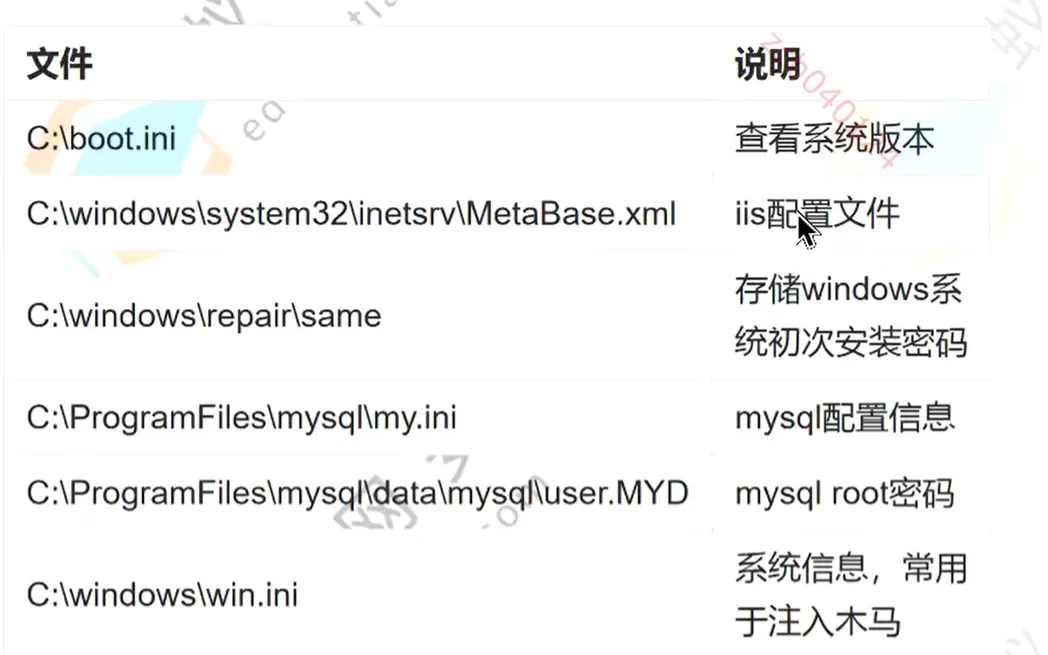

Windows:

-

Linux:

PHP伪协议:

file://一访问本地文件系统

- file=file://本地路径(绝对/相对)

http://一访问HTTP(s)网址 ftp://-访问FTP(s)URLs php://-访问各个输入/输出流

- php://input(URL)在POST里面传输需要执行的命令

- php://filter/read=convert.base64-encode/resource:=路径,表示以base64编码的方式进行读取 指定路径的文件

zlib://-压缩流 data://-数据(RFC2397)

- 作用:自PHR>=5.2.0起,可以使用data:/数据流封装器,以传 递相应格式的数据,通常可以用来执行PHP代码

- data://text/plain,[php代码] data://text/plain;base64,[base64编码的php代码]

glob://-查找匹配的文件路径模式 phar://一PHP归档

- 可以查看压缩文件内的子文件(写出子文件名)对于压缩文件,后缀可以任意(php.xxx)(zip://另一中,语法不通)

ssh2://一安全外壳协议2 rar://-RAR ogg://-音频流 expect://一处理交互式的流

本文作者:晏秋

本文链接:

版权声明:本博客所有文章除特别声明外,均采用 BY-NC-SA 许可协议。转载请注明出处!

目录